Reconnaissance

# Passive Reconnaissance

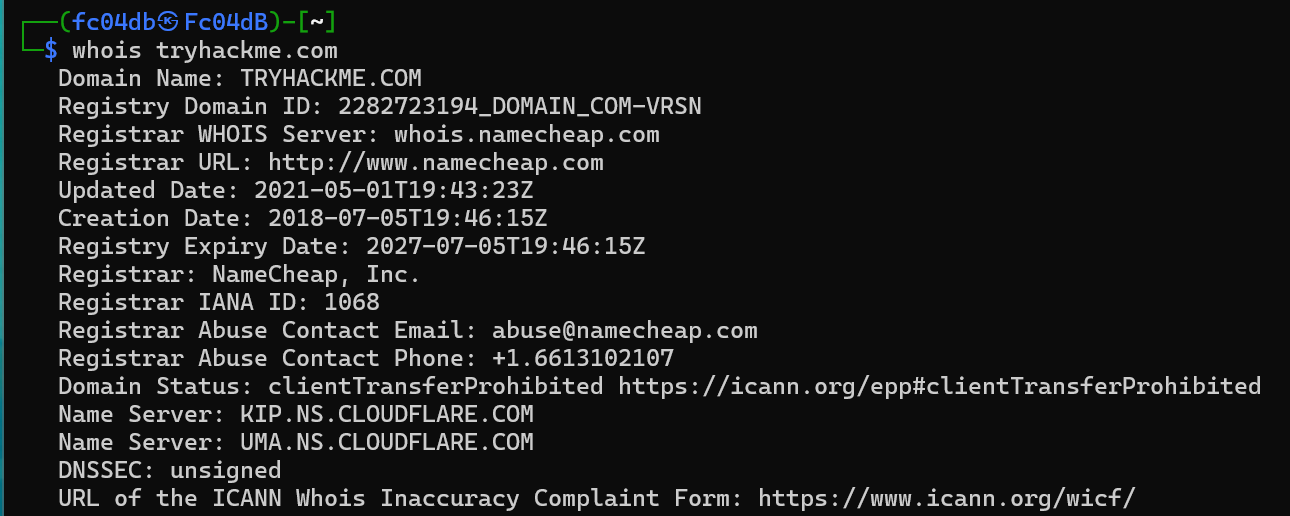

# Whois

WHOIS 信息查询 - 站长工具 (wujingquan.com)

kali 上:

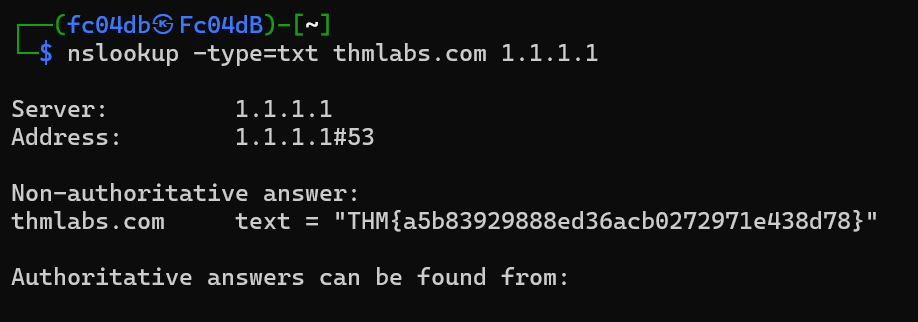

# nslookup and dig

| Query type 查询类型 | Result 结果 |

|---|---|

| A | IPv4 Addresses IPv4 地址 |

| AAAA | IPv6 Addresses IPv6 地址 |

| CNAME | Canonical Name 规范名称 |

| MX | Mail Servers 邮件服务器 |

| SOA | Start of Authority 授权开始 |

| TXT | TXT Records TXT 记录 |

# Shodan.io

# DNSDumpster

dns 记录查询

DNSDumpster.com - dns recon and research, find and lookup dns records

# Summary

| 目的 | 命令行示例 |

|---|---|

| 查询 WHOIS 记录 | whois tryhackme.com |

| 查找 DNS A 记录 | nslookup -type=A tryhackme.com |

| 服务器上查找 DNS MX 记录 | nslookup -type=MX tryhackme.com 1.1.1.1 |

| 查找 DNS TXT 记录 | nslookup -type=TXT tryhackme.com |

| 查找 DNS A 记录 | dig tryhackme.com A 挖掘 tryhackme.com A |

| 在 DNS 服务器上查找 DNS MX 记录 | dig @1.1.1.1 tryhackme.com MX |

| 查找 DNS TXT 记录 | dig tryhackme.com TXT |

# Active Reconnaissance

Preparation for Penetration Test - Fc04dB’s BLOG

Information Gathering - Fc04dB’s BLOG

# ping

# Wappalyzer

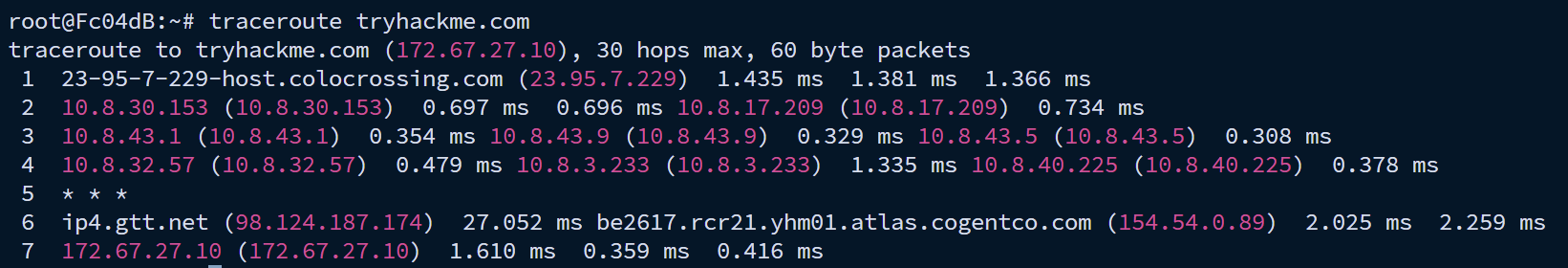

# Traceroute

traceroute 的目的是查找数据包在从系统传输到目标主机时经过的路由器或跃点的 IP 地址。它指示系统和目标主机之间的跃点(路由器)数。

traceroute MACHINE_IP

# nc

# Nmap

- list:

MACHINE_IP scanme.nmap.org example.com将扫描 3 个 IP 地址。 - range:

10.11.12.15-20将扫描 6 个 IP 地址:10.11.12.15、10.11.12.16,… 和10.11.12.20。 - subnet:

MACHINE_IP/30将扫描 4 个 IP 地址。

ARP 查询仅在目标与您位于同一子网(即同一以太网 / WiFi 上)时有效。如果希望 Nmap 仅执行 ARP 扫描而不执行端口扫描,则可以使用 nmap -PR -sn TARGETS,

- 地址解析协议 (ARP) 负责查找与特定 IP 地址相关的 MAC(硬件)地址。它的工作原理是广播 ARP 查询,

"Who has this IP address? Tell me."响应的形式是"The IP address is at this MAC address."

| 扫描类型 | 示例命令 |

|---|---|

| (ARP)扫描 | sudo nmap -PR -sn MACHINE_IP/24 |

| ICMP 回声扫描 | sudo nmap -PE -sn MACHINE_IP/24 |

| ICMP 时间戳扫描 | sudo nmap -PP -sn MACHINE_IP/24 |

| ICMP 地址掩码扫描 | sudo nmap -PM -sn MACHINE_IP/24 |

| TCP 协议 SYN Ping 扫描 | sudo nmap -PS22,80,443 -sn MACHINE_IP/30 |

| TCP 协议 ACK Ping 扫描 | sudo nmap -PA22,80,443 -sn MACHINE_IP/30 |

| UDP 协议 Ping 扫描 | sudo nmap -PU53,161,162 -sn MACHINE_IP/30 |

| Port Scan Type 端口扫描类型 | Example Command 示例命令 |

| ----------------------------------- | ----------------------------------------------------- |

| TCP Null Scan TCP 协议空扫描 | sudo nmap -sN MACHINE_IP |

| TCP FIN Scan TCP 协议 FIN 扫描 | sudo nmap -sF MACHINE_IP |

| TCP Xmas Scan TCP 协议 Xmas 扫描 | sudo nmap -sX MACHINE_IP |

| TCP Maimon Scan TCP 协议 Maimon 扫描 | sudo nmap -sM MACHINE_IP |

| TCP ACK Scan TCP 协议 ACK 扫描 | sudo nmap -sA MACHINE_IP |

| TCP Window Scan TCP 协议窗口扫描 | sudo nmap -sW MACHINE_IP |

| Custom TCP Scan 自定义 TCP 扫描 | sudo nmap --scanflags URGACKPSHRSTSYNFIN MACHINE_IP |

| Spoofed Source IP 欺骗源 IP | sudo nmap -S SPOOFED_IP MACHINE_IP |

| Spoofed MAC Address 欺骗性 MAC 地址 | --spoof-mac SPOOFED_MAC |

| Decoy Scan 诱饵扫描 | nmap -D DECOY_IP,ME MACHINE_IP |

| Idle (Zombie) Scan 空闲(僵尸)扫描 | sudo nmap -sI ZOMBIE_IP MACHINE_IP |

| 将 IP 数据分段为 8 个字节 | -f |

| 将 IP 数据分段为 16 个字节 | -ff |

# arp-scan

Arp-scan 选项摘要 - royhills — Arp-scan option summary - royhills

# Protocol

| Protocol 协议 | TCP Port TCP 协议港口 | Application (s) 应用 | Data Security 数据安全 |

|---|---|---|---|

| FTP | 21 | File Transfer 文件传输 | Cleartext 明文 |

| FTPS | 990 | File Transfer 文件传输 | Encrypted 加密 |

| HTTP | 80 | Worldwide Web 万维网 | Cleartext 明文 |

| HTTPS | 443 | Worldwide Web 万维网 | Encrypted 加密 |

| IMAP | 143 | Email (MDA) 电子邮件 (MDA) | Cleartext 明文 |

| IMAPS | 993 | Email (MDA) 电子邮件 (MDA) | Encrypted 加密 |

| POP3 | 110 | Email (MDA) 电子邮件 (MDA) | Cleartext 明文 |

| POP3S | 995 | Email (MDA) 电子邮件 (MDA) | Encrypted 加密 |

| SFTP | 22 | File Transfer 文件传输 | Encrypted 加密 |

| SSH | 22 | Remote Access and File Transfer 远程访问和文件传输 | Encrypted 加密 |

| SMTP | 25 | Email (MTA) 电子邮件 (MTA) | Cleartext 明文 |

| SMTPS | 465 | Email (MTA) 电子邮件 (MTA) | Encrypted 加密 |

| Telnet | 23 | Remote Access 远程访问 | Cleartext 明文 |

# Man-in-the-Middle (MITM) Attack

当受害者 (A) 认为他们正在与合法目的地 (B) 通信,但在不知不觉中与攻击者 (E) 通信时,就会发生中间人 (MITM) 攻击

- Title: Reconnaissance

- Author: Fc04dB

- Created at : 2024-11-10 15:19:14

- Updated at : 2024-11-11 23:42:31

- Link: https://redefine.ohevan.com/2024/11/10/Reconnaissance/

- License: This work is licensed under CC BY-NC-SA 4.0.

Comments