SRC Tools

# SRC 工具

只是为了个人查阅方便,工具推荐来自 301 苏神

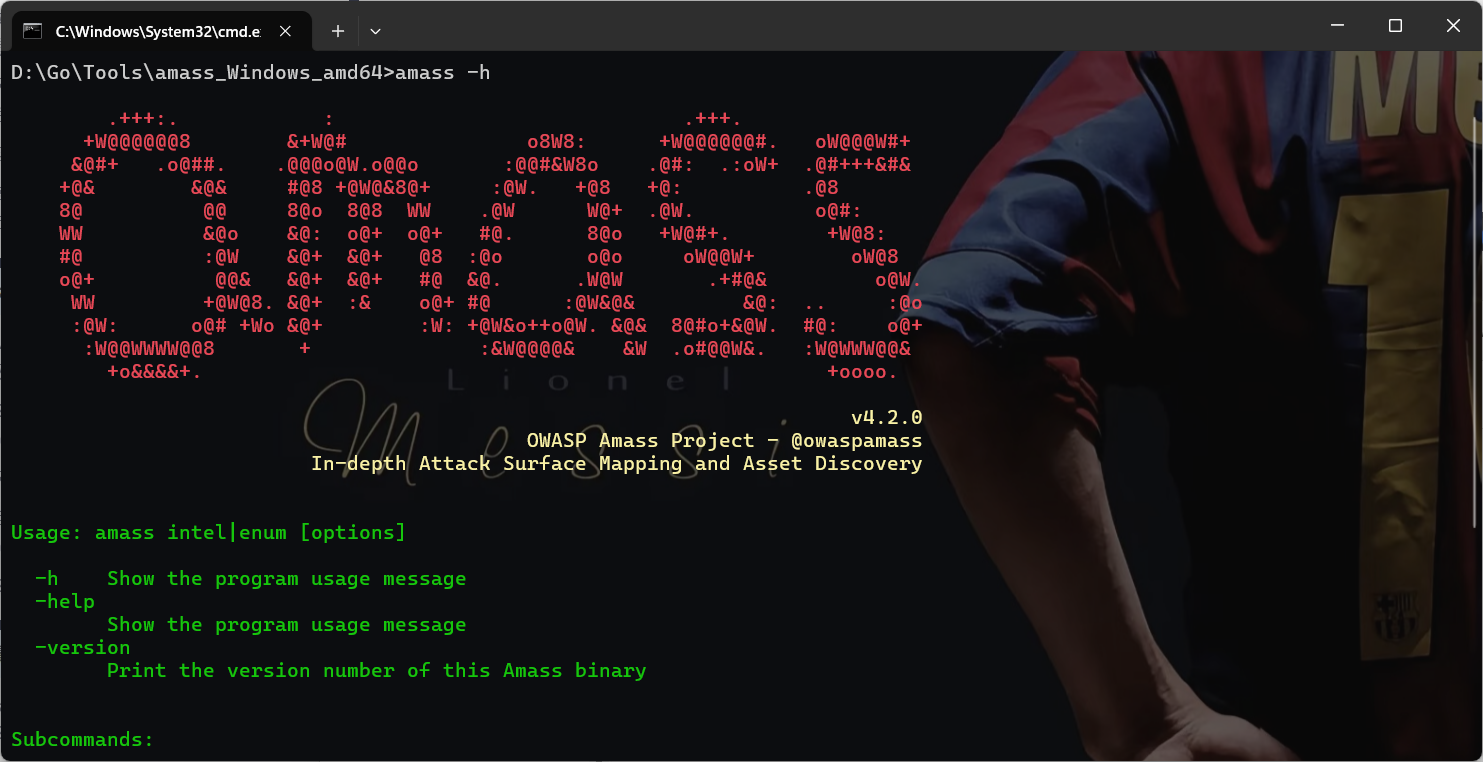

# Amass(子域名)

Amass 是一款开源的子域名信息收集工具,设计用于帮助安全专业人员、渗透测试人员和网络管理员收集目标域名的所有可能子域名。Amass 的目标是提供广泛的子域名信息,从而帮助用户更全面地了解目标,发现潜在的安全风险或攻击面。

以下是 Amass 的一些主要特点和功能:

1. 字典和穷举攻击: Amass 支持使用预定义的字典文件进行字典攻击,也能够执行穷举攻击,尝试生成所有可能的子域名。

2. 搜索引擎枚举: Amass 能够通过使用搜索引擎的高级搜索功能,如 Google、Bing 等,来查找与目标域名相关的子域名信息。

3. 证书透明度日志(CT logs): Amass 使用证书透明度日志(Certificate Transparency logs)来查找通过 TLS 证书签名的域名,从而发现潜在的子域名。

4.WHOIS 信息: Amass 可以获取目标域名的 WHOIS 信息,包括域名的注册者、注册日期等,这有助于了解域名的背后情况。

5. 集成其他工具: Amass 可以与其他常用的子域名收集工具和服务集成,如 Sublist3r、Censys、Virustota l 等。

6. 图形化界面和命令行接口: Amass 提供了图形化用户界面(GUI)和命令行接口,使用户可以根据自己的喜好选择使用。

7. 活跃的开发社区: Amass 是一个开源项目,有一个活跃的开发社区,持续提供更新和改进,同时接受社区贡献。

使用 Amass 时,用户通常可以指定目标域名,选择相应的收集模块和技术,并获取详细的子域名报告。

用户指南・owasp-amass/amass 维基 (github.com)

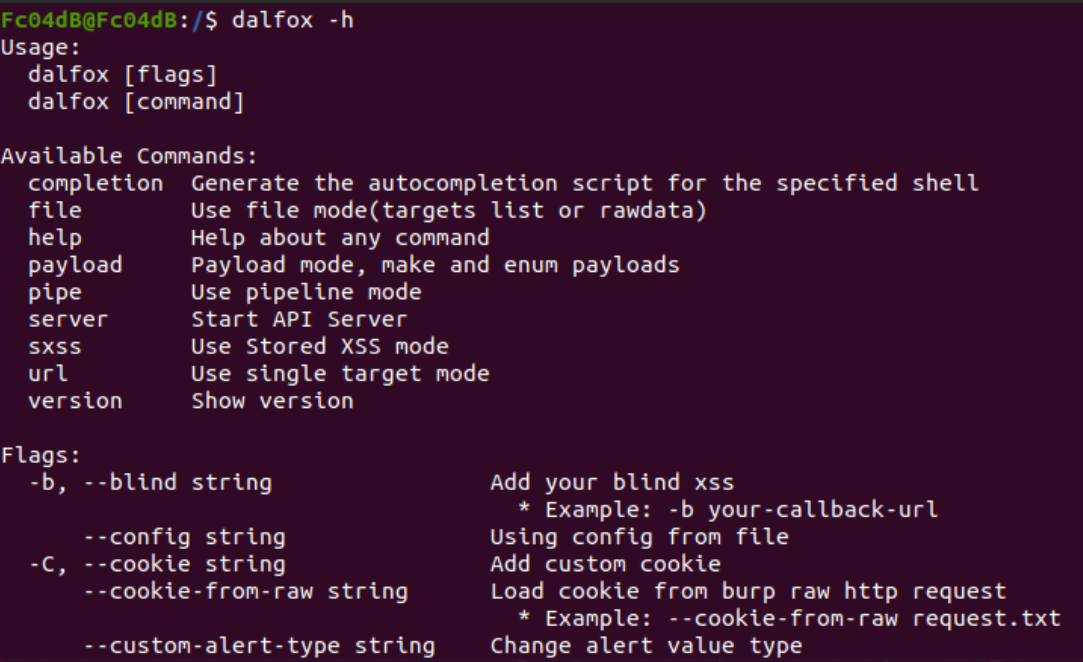

# Dalfox(扫描 XSS)

1、参数分析(寻找反射参数,寻找存在问题的字符,识别注入点);

2、静态分析(检测存在问题的 Header,例如 CSP、X-Frame-optiopns 等);

3、优化 Payload 查询,通过 Payload 生成检查注入点,消除不必要的 Payload;

4、XSS 扫描,支持反射型和存储型;

5、所有的测试 Payload 已通过编码器测试,支持双重 URL 编码和 HTML 十六进制编码;

6、友好的管道支持 v(单一 URL、文件和 IO);

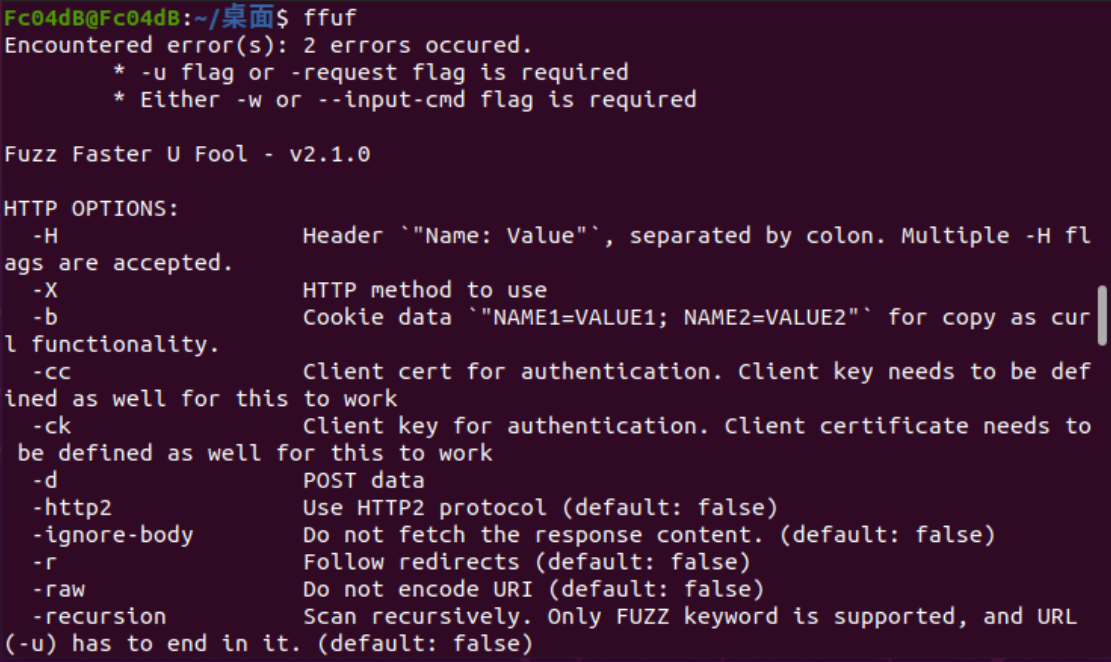

# FFUF(Fuzzer)

ffuf 提供了仅获取具有特定特征的状态码、行数、响应大小、字数以及匹配正则表达式的模式进行响应输出。

- 基于 Go 语言开发,速度极快,并且跨平台

- 可以颜色高亮输出

- 强大的过滤系统和代理系统

- 能适应多种情景下的模糊测试

子域名爆破:

ffuf -w words.txt -u https://sso-FUZZrtesla.com -c -t 50 -mc all -fs

目录爆破:

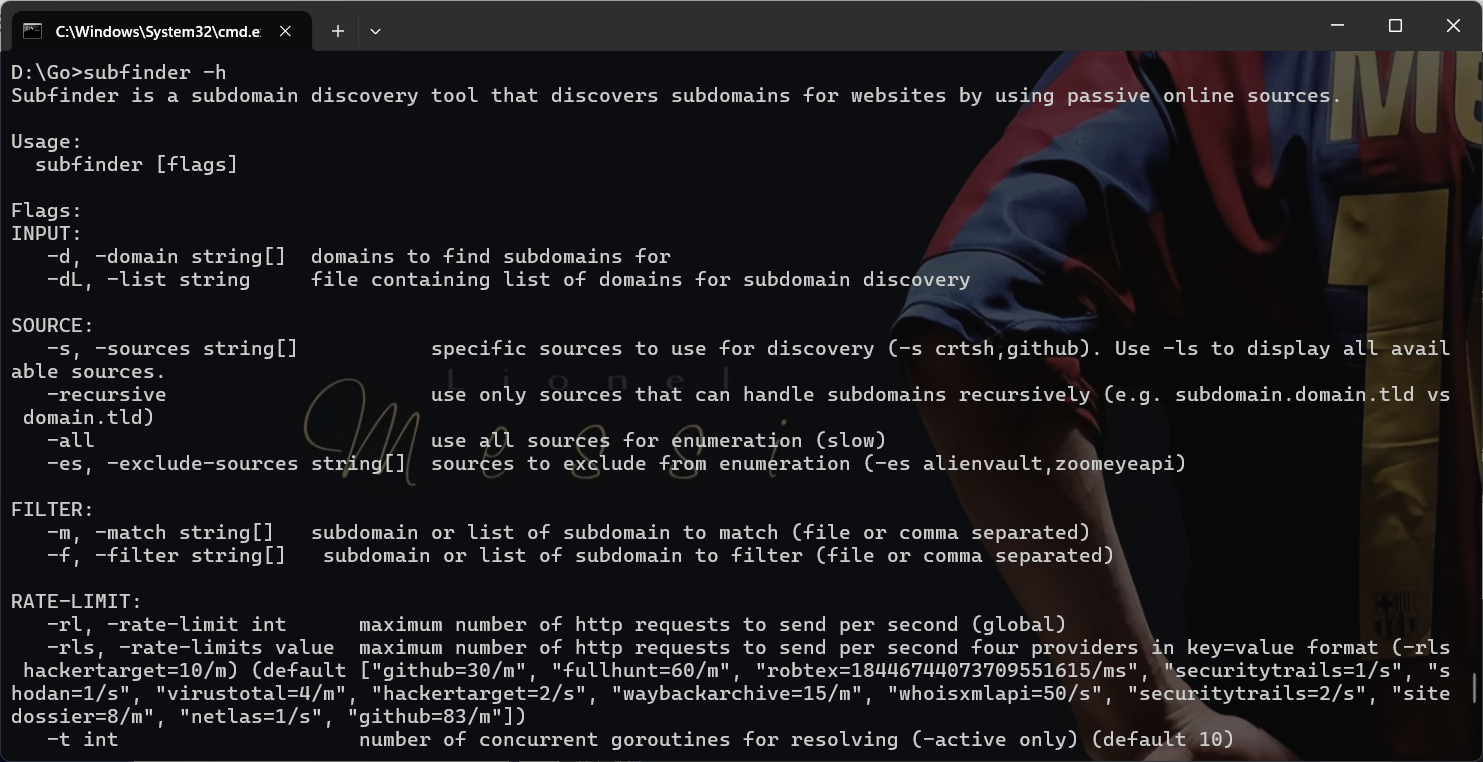

# Subfinder(子域名)

Subfinder 是一款专注于子域名收集的开源工具,旨在帮助安全专业人员、渗透测试人员和研究人员快速有效地发现目标域的子域名。该工具通过与多个子域名源(例如搜索引擎、DNS 数据)集成,提供了一个全面的子域名搜集解决方案。

以下是 Subfinder 的一些主要特点和功能:

1. 多源搜集: Subfinder 集成了多个子域名源,包括但不限于谷歌(Google)、Shodan、Censys、Virustotal 等,以提高搜集的全面性。

2. 快速且并发: Subfinder 被设计为快速且支持并发搜集,以加速子域名发现过程。

3.DNS 数据源: 工具可以利用 DNS 数据,通过查询 DNS 服务器来发现子域名。这包括常规域传输、DNS 枚举和暴力破解。

4.API 支持: Subfinder 提供了对多个子域名 API 的支持,以允许用户在工具中集成自定义的数据源。

5. 漏洞扫描集成: Subfinder 还可以与漏洞扫描工具(如 Amass、Assetnote、Virustotal)进行集成,以提供更全面的信息。

6. 结果导出: Subfinder 支持将搜集到的子域名结果导出为常见的文件格式,如文本文件、JSON 和 CSV。

7. 自定义字典: 用户可以使用自定义字典进行子域名的暴力破解尝试,以满足特定的搜集需求。

Subfinder 是一个灵活而强大的工具,适用于用于渗透测试、漏洞评估、红队操作以及一般的信息搜集任务

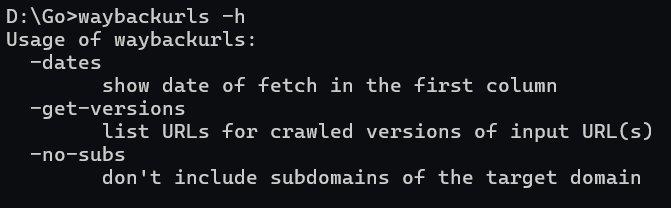

# WaybackURLs(抓取存档)

通过调用 Wayback Machine 的 cdx-server API,它可以在短时间内抓取大量存档记录。主要功能包括:

1. 并发处理:使用 Goroutines 实现并行请求,提高抓取速度。

2. 自定义参数:允许用户设置日期范围、限制结果数量等,以满足不同需求。

3. 结果过滤与格式化:可以按照指定的格式输出结果,甚至直接导出为 CSV 或 JSON 文件。

应用场景

1. 历史数据分析:研究网站的演变,如设计风格变化、内容更新等。

2. 网络考古:找回已删除的信息,恢复丢失的数据。

3.SEO 优化:分析竞争对手的 SEO 策略,查看关键词的历史排名。

特点

1. 轻量级:由于采用 Go 语言编写,程序小巧且运行速度快。

2. 易用性:通过简单的命令行接口操作,无需复杂的配置。

3. 可扩展:代码结构清晰,方便添加新功能或进行二次开发。

4. 跨平台:Go 语言的跨平台特性使得它能在多种操作系统上运行。

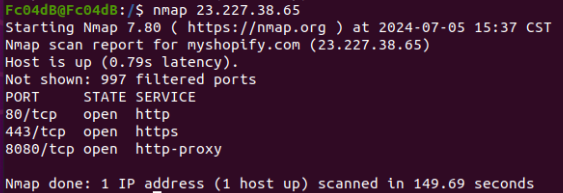

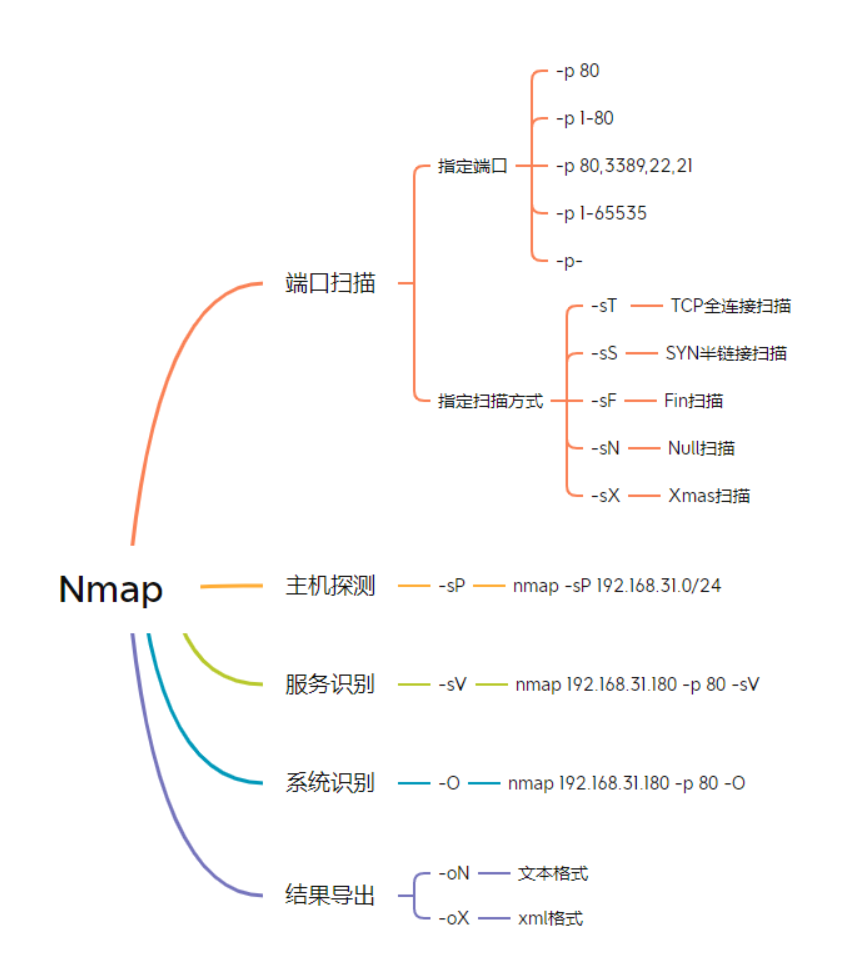

# Nmap(端口扫描)

Nmap 的一些主要功能:

-

主机发现: Nmap 可以通过发送网络探测包(ping 扫描)来确定一个网络中活跃的主机。这有助于确定哪些 IP 地址上有活动的设备。

-

端口扫描: Nmap 可以扫描目标主机的开放端口,帮助确定哪些服务正在运行。它支持多种扫描技术,包括 TCP 扫描、UDP 扫描、SYN/ACK 扫描等。

-

服务识别: Nmap 可以识别目标主机上运行的具体服务和应用程序的版本号。这对于了解目标系统上可能存在的漏洞和弱点很有帮助。

-

操作系统检测: Nmap 能够尝试检测目标主机的操作系统类型和版本。这有助于识别网络中的不同操作系统,并为后续的渗透测试提供信息。

-

脚本扫描: Nmap 支持脚本扫描,允许用户执行自定义脚本以进行更深入的信息收集和安全审计。

-

版本检测: Nmap 可以检测目标系统上运行的服务的版本信息。这对于确定目标系统上可能存在的已知漏洞和安全问题非常有用。

-

输出格式: Nmap 可以生成多种输出格式,包括文本、XML、JSON 等,以便进一步的分析和报告。

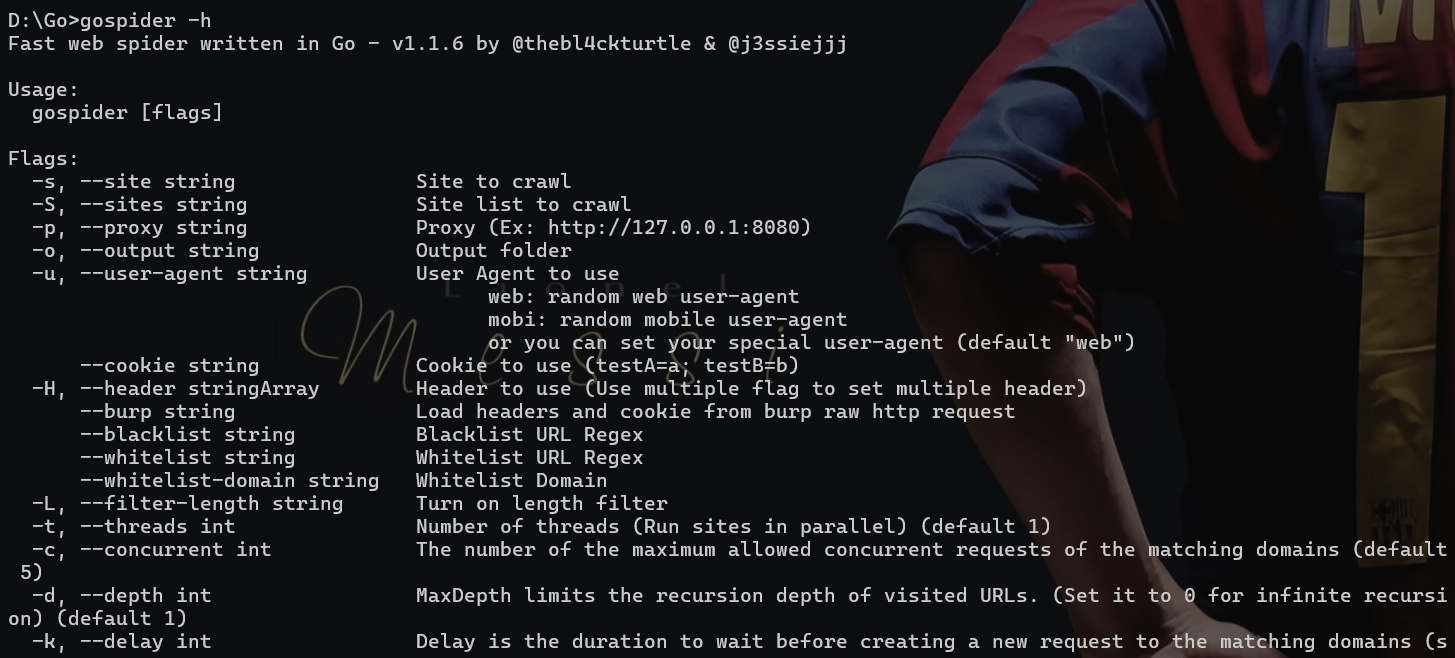

# GoSpider(爬虫)

GoSpider 特色

- 快速的网络爬行抓取

- 暴力解析 sitemap.xml

- 解析 robots.txt

- 从 JavaScript 文件生成并验证链接

- 链接查找器

- 从响应源中查找 AWS-S3

- 从响应源中查找子域

- 从 Wayback Machine、Common Crawl、Virus Total、Alien Vault 获取 URL

- 格式输出可使用正则表达式

- 支持 burp 输入

- 并行抓取多个站点 (多线程)

- 随机移动 / 网络用户代理

# Httpx(域名验活)

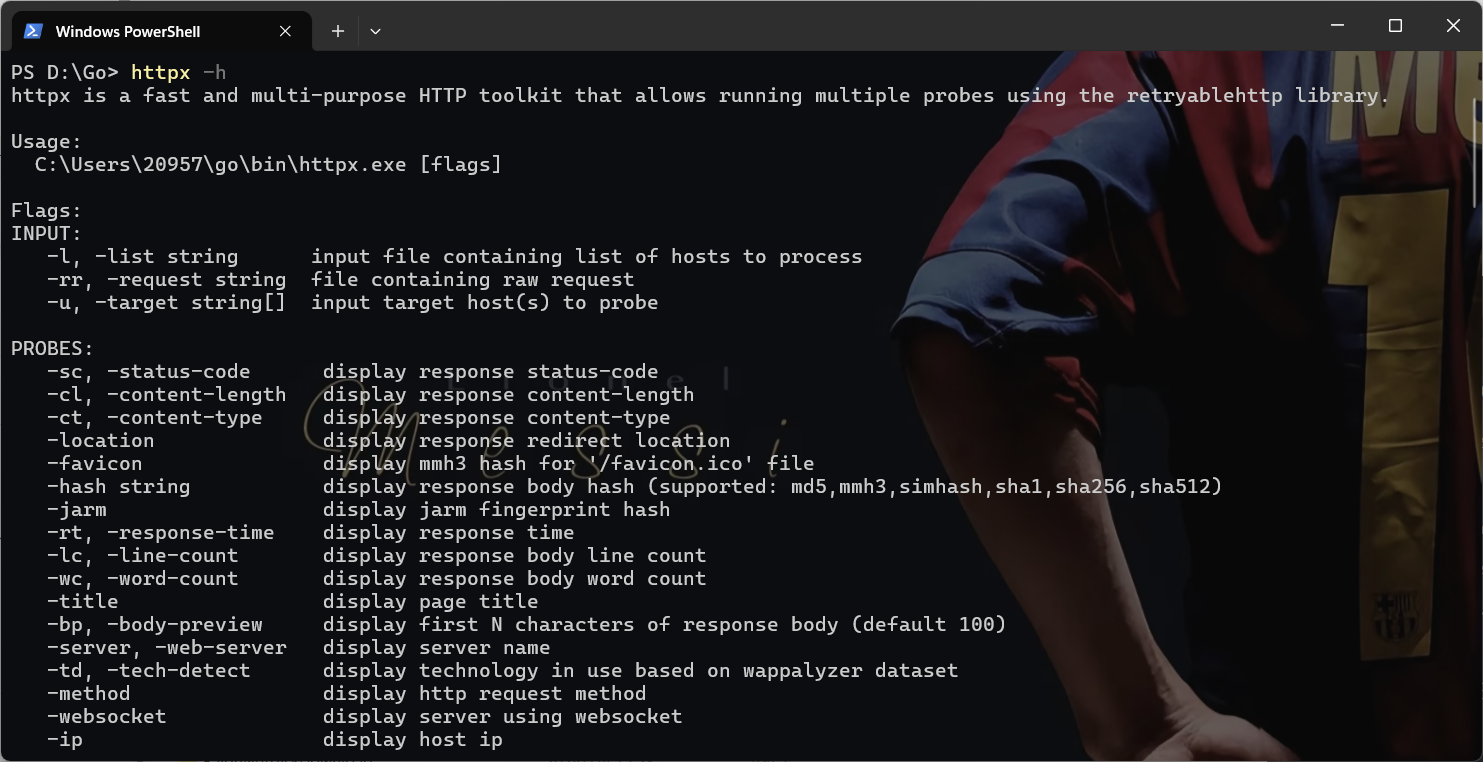

- HTTPX 是一个功能强大的 HTTP 客户端工具,用于执行各种网络任务,例如发现 Web 应用程序漏洞、探测域名和端口等。它使用了 retryablehttp 库来运行多个探测器,旨在通过增加线程数来提高结果的可靠性。

- HTTPX 支持多种 HTTP 请求方法,可以使用自定义标头和数据,并且可以设置请求超时时间、重试次数和批处理大小等选项。此外,HTTPX 还支持代理、SSL 和身份验证,并且可以查找和打印链接、横幅和技术指纹等信息。

- HTTPX 还内置了 Wappalyzer 技术检测集成,可以自动识别网站所使用的 CMS 和 Web 服务器,并且可以保存输出为 JSON 格式,方便进一步处理。HTTPX 还有许多其他有用的参数和选项,可以帮助您更好地执行各种网络任务。

可以并发请求多个子域名。,在扫描出所有子域名时可以检查那些有效

# shodan

Shodan Search Engine 是一个专门用于搜索和分析互联网连接设备的搜索引擎。与传统的搜索引擎不同,Shodan 不索引网页内容,而是扫描和索引公开暴露在互联网上的设备及其相关信息。它被称为 “黑客的搜索引擎”,因为它能发现各种在线设备,包括但不限于:

- Web 服务器(HTTP、HTTPS)

- 数据库服务器(如 MongoDB、MySQL)

- 工业控制系统(SCADA、ICS)

- 物联网(IoT)设备(智能家居设备、摄像头、路由器)

- VPN 服务器

- 网络存储设备(NAS)

主要功能和用途

- 安全研究:Shodan 是安全研究人员和白帽黑客常用的工具,用于发现未加固或配置不当的设备和服务。

- 网络监控:网络管理员可以使用 Shodan 来监控其网络中公开暴露的设备和服务,确保没有误配置的设备暴露在互联网上。

- 威胁情报:Shodan 提供有关互联网威胁的情报,帮助企业和安全机构了解全球互联网设备的安全状况。

- 攻击面评估:企业可以使用 Shodan 评估其互联网暴露面,确定可能的攻击入口。

快速测试根域名是否值得深度测试

# nuclei(漏扫)

Nuclei 是一个基于 YAML 模板的开源工具,用于快速和可扩展的漏洞扫描。它被广泛用于网络安全测试,能够执行各种安全检查,如发现已知漏洞、错误配置、敏感信息泄露等。

1 | nuclei -h |

# Google Hacking

主要使用 Google 的高级搜索操作符来过滤和定位公开的敏感信息。

site: 限定特定网站或域名

1 | site:example.com |

例子: site:example.com login 查找 example.com 网站上的所有包含 “login” 的页面。

filetype: 查找特定类型的文件

1 | filetype:pdf |

例子: filetype:pdf site:example.com 查找 example.com 网站上的所有 PDF 文件。

intitle: 查找页面标题中包含特定关键词的页面

1 | intitle:"index of" |

例子: intitle:"index of" "backup" 查找标题中包含 “index of” 和 “backup” 的页面,常用于查找公开的目录索引。

inurl: 查找 URL 中包含特定关键词的页面

1 | inurl:admin |

例子: inurl:admin site:example.com 查找 example.com 网站上 URL 包含 “admin” 的页面。

allintext: 查找页面文本中包含所有指定关键词的页面

1 | allintext:password filetype:log |

例子: allintext:password filetype:log 查找包含 “password” 并且是日志文件的页面。

cache: 查看 Google 缓存的页面

1 | cache:example.com |

例子: cache:example.com 查看 example.com 的缓存页面。

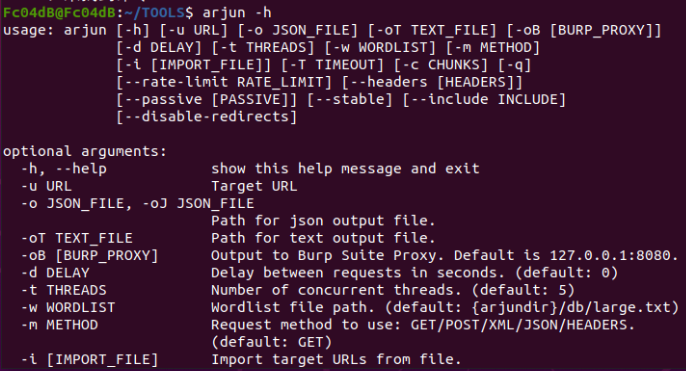

# arjun(爆破)

可以爆破参数和目录

Usage · s0md3v/Arjun Wiki (github.com)

# Netlas(资产扫描)

- 通过组织名提取根域名

netlas download -d whois-domain -c 10000 -i domain 'registrant.organization:"TESLA, INC."' | jq -r .data.domain

- 通过根域名提取子域名

netlas download -d domain -c 10000 -i domain domain:"*.tesla.com" | jq -r .data.domain

- 通过组织名提取资产

netlas download -d cert -c 10000 -i certificate.names 'certificate.subject.organization:"TESLA, INC."' | jq .data.certificate.names | tr -d "\"[],"| grep -Ev "^$"| sed '/*/d' | tr -d ' ' | sort -u

- Title: SRC Tools

- Author: Fc04dB

- Created at : 2024-07-04 15:43:08

- Updated at : 2024-08-28 14:50:08

- Link: https://redefine.ohevan.com/2024/07/04/SRC-Tools/

- License: This work is licensed under CC BY-NC-SA 4.0.